Хотите узнать, как использовать Wireshark? В этом руководстве представлены основные возможности Wireshark на реальных примерах

Wireshark – это ведущий анализатор сетевых протоколов, используемый специалистами по безопасности во всем мире. Он позволяет обнаруживать аномалии в компьютерных сетях и находить их первопричины. В следующих разделах мы продемонстрируем, как использовать Wireshark

Итак, как это работает? И как на самом деле использовать Wireshark для захвата пакетов данных?

Как работает Wireshark?

Широкий набор функций Wireshark сделал его одним из лучших инструментов для устранения неполадок в сети. Многие люди используют Wireshark, включая сетевых администраторов, аудиторов безопасности, аналитиков вредоносных программ и даже злоумышленников

Он позволяет выполнять глубокую проверку сетевых пакетов в реальном времени или сохраненных в памяти. Когда вы начнете использовать Wireshark, вы будете очарованы количеством информации, которую он может предложить. Однако слишком большой объем информации часто мешает оставаться на верном пути

К счастью, мы можем смягчить эту проблему с помощью расширенных возможностей фильтрации Wireshark. Мы обсудим их в деталях позже. Рабочий процесс состоит из перехвата сетевых пакетов и фильтрации необходимой информации

Как использовать Wireshark для захвата пакетов

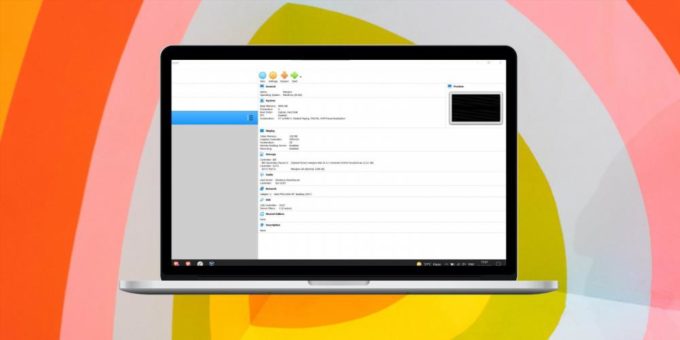

После запуска Wireshark он отобразит сетевые интерфейсы, подключенные к вашей системе. Рядом с каждым интерфейсом вы увидите кривые, отображающие сетевое взаимодействие

Теперь вам нужно выбрать определенный интерфейс, прежде чем начать перехват пакетов. Для этого выберите имя интерфейса и нажмите на синий значок акулий плавник. Вы также можете сделать это, дважды щелкнув на имени интерфейса

Wireshark начнет перехват входящих и исходящих пакетов для выбранного интерфейса. Нажмите на красный значок пауза , чтобы остановить захват. Вы должны увидеть список сетевых пакетов, захваченных во время этого процесса

Wireshark отобразит источник и пункт назначения для каждого пакета наряду с протоколом. Однако чаще всего вас будет интересовать содержимое информационного поля

Вы можете просматривать отдельные пакеты, щелкая по ним. Таким образом, вы можете просмотреть все данные пакета

Как сохранить захваченные пакеты в Wireshark

Поскольку Wireshark перехватывает большое количество трафика, иногда возникает желание сохранить его для последующей проверки. К счастью, сохранение захваченных пакетов в Wireshark не требует особых усилий

Чтобы сохранить пакеты, остановите активный сеанс. Затем нажмите на значок файл , расположенный в верхнем меню. Для этого также можно использовать Ctrl+S

Wireshark может сохранять пакеты в нескольких форматах, включая pcapng, pcap и dmp. Вы также можете сохранять захваченные пакеты в формате, который впоследствии могут использовать другие инструменты анализа сети

Как анализировать захваченные пакеты

Вы можете проанализировать ранее захваченные пакеты, открыв файл захвата. В главном окне нажмите File > Open , а затем выберите соответствующий сохраненный файл

Вы также можете использовать Ctrl+O , чтобы сделать это быстро. После анализа пакетов выйдите из окна инспекции, нажав File > Close

Как использовать фильтры Wireshark

Wireshark предлагает множество надежных возможностей фильтрации. Фильтры бывают двух типов – фильтры отображения и фильтры захвата

Использование фильтров отображения Wireshark

Фильтры отображения используются для просмотра определенных пакетов из всех захваченных пакетов. Например, мы можем использовать фильтр отображения icmp для просмотра всех пакетов данных ICMP

Вы можете выбирать из большого количества фильтров. Более того, вы также можете определить пользовательские правила фильтрации для тривиальных задач. Чтобы добавить персонализированные фильтры, перейдите в раздел Анализ > Отображение фильтров. Нажмите на значок + , чтобы добавить новый фильтр

Использование фильтров захвата Wireshark

Фильтры захвата используются для указания пакетов, которые необходимо захватить во время сеанса Wireshark. При этом получается значительно меньше пакетов, чем при стандартном захвате. Вы можете использовать их в ситуациях, когда вам нужна конкретная информация об определенных пакетах

Введите фильтр захвата в поле, расположенное над списком интерфейсов в главном окне. Выберите имя интерфейса из списка и введите имя фильтра в поле выше

Нажмите на синий значок плавник акулы , чтобы начать перехват пакетов. В следующем примере используется фильтр arp для захвата только транзакций ARP

Использование правил раскраски Wireshark

Wireshark предоставляет несколько правил раскраски, которые ранее назывались цветовыми фильтрами. Это очень полезная функция при анализе обширного сетевого трафика. Вы также можете настроить их в зависимости от предпочтений

Чтобы отобразить текущие правила раскраски, перейдите в раздел View > Coloring Rules. Здесь вы найдете правила раскраски по умолчанию для вашей установки

Вы можете изменять их по своему усмотрению. Кроме того, вы можете использовать чужие правила раскраски, импортировав файл конфигурации

Загрузите файл, содержащий пользовательские правила, а затем импортируйте его, выбрав View > Coloring Rules > Import. Аналогичным образом можно экспортировать правила

Wireshark в действии

До сих пор мы обсуждали некоторые из основных функций Wireshark. Давайте выполним несколько практических операций, чтобы продемонстрировать, как они интегрируются

Для этой демонстрации мы создали базовый сервер Go. Он возвращает простое текстовое сообщение на каждый запрос. Как только сервер будет запущен, мы сделаем несколько HTTP-запросов и зафиксируем трафик в реальном времени. Обратите внимание, что мы запускаем сервер на localhost

Сначала мы инициируем захват пакетов, дважды щелкнув на интерфейсе Loopback(localhost). Следующим шагом будет запуск нашего локального сервера и отправка GET-запроса. Для этого мы используем curl

Wireshark будет фиксировать все входящие и исходящие пакеты во время этого разговора. Мы хотим просмотреть данные, отправленные нашим сервером, поэтому мы будем использовать фильтр отображения http.response для просмотра пакетов ответа

Теперь Wireshark скроет все остальные захваченные пакеты и отобразит только пакеты ответа. Если вы внимательно посмотрите на детали пакета, то заметите данные в открытом виде, отправленные нашим сервером

Полезные команды Wireshark

Вы также можете использовать различные команды Wireshark для управления программой с терминала Linux. Вот несколько основных команд Wireshark:

- wireshark запускает Wireshark в графическом режиме.

- wireshark -h отображает доступные опции командной строки.

- wireshark -i INTERFACE выбирает INTERFACE в качестве интерфейса захвата.

Tshark – это альтернатива командной строки для Wireshark. Он поддерживает все основные функции и чрезвычайно эффективен

Анализ сетевой безопасности с помощью Wireshark

Богатый набор функций и расширенные правила фильтрации Wireshark делают анализ пакетов продуктивным и простым. С его помощью можно найти любую информацию о вашей сети. Чтобы узнать, как использовать Wireshark для анализа пакетов, попробуйте воспользоваться его самыми основными функциями

Wireshark доступен для загрузки на устройства под управлением Windows, macOS и Linux

Комментировать